"Охота" за угрозами

Современный SOC представляет хорошо слаженную «фабрику», в которой функционирует множество важных и неотъемлемых процессов.

Одним из таких процессов является Threat Hunting. Прежде чем вести о нем повествование, договоримся об определении.

Будем понимать под Threat Hunting – проактивный поиск следов проникновения злоумышленника или функционирования вредоносных программ в информационной системе.

Определившись с предметом обсуждения, приступим к его описанию.

Во-первых, необходимо понять, на что направлен этот процесс и для чего он нужен?

Ответ на этот вопрос скрыт в определении. Threat Hunting – это тот процесс итеративного и проактивного поиска неопределяемых угроз. Это значит, что анализ событий в сети происходит не на основе срабатывания тех или иных средств защиты, а направлен на пристальное изучение имеющихся артефактов (логов, трафика, и т.д.) с целью выявления возможной деятельности злоумышленника.

Отличительной особенностью Threat Hunting является синтез результата на основе практически «сырой» информации.

Приступая к анализу, аналитик формулирует гипотезу, которая содержат в себе тезис о пути компрометации информационной системы в целом или ее отдельной компоненты. После чего ищется доказательство этой гипотезы. Фактически необходимо составить карту возможных действий злоумышленника и найти следы его присутствия в защищаемой сети.

Ключевым итогом Threat Hunting является доказательство или опровержение выдвинутой гипотезы. При чем обнаружения злоумышленника в сети зачастую аналитиком синтезируются индикаторы компрометации, которые затем используются для автоматического анализа средствами защиты.

Указанные действия достаточно трудоемки и требуют высокой компетенции аналитика в связи с тем, что автоматически формируемых оповещений от средств защиты принципиально нет.

Здесь необходимо сказать о втором важном свойстве Threat Hunting – о его предназначении.

Threat Hunting в первую очередь направлен на выявление сложных атак (о них можно почитать здесь), распределенных по времени и использующих незаметное (зачастую легитимное) для средств защиты программное обеспечение.

Threat Hunting требует наличия зрелых процессов информационной безопасности.

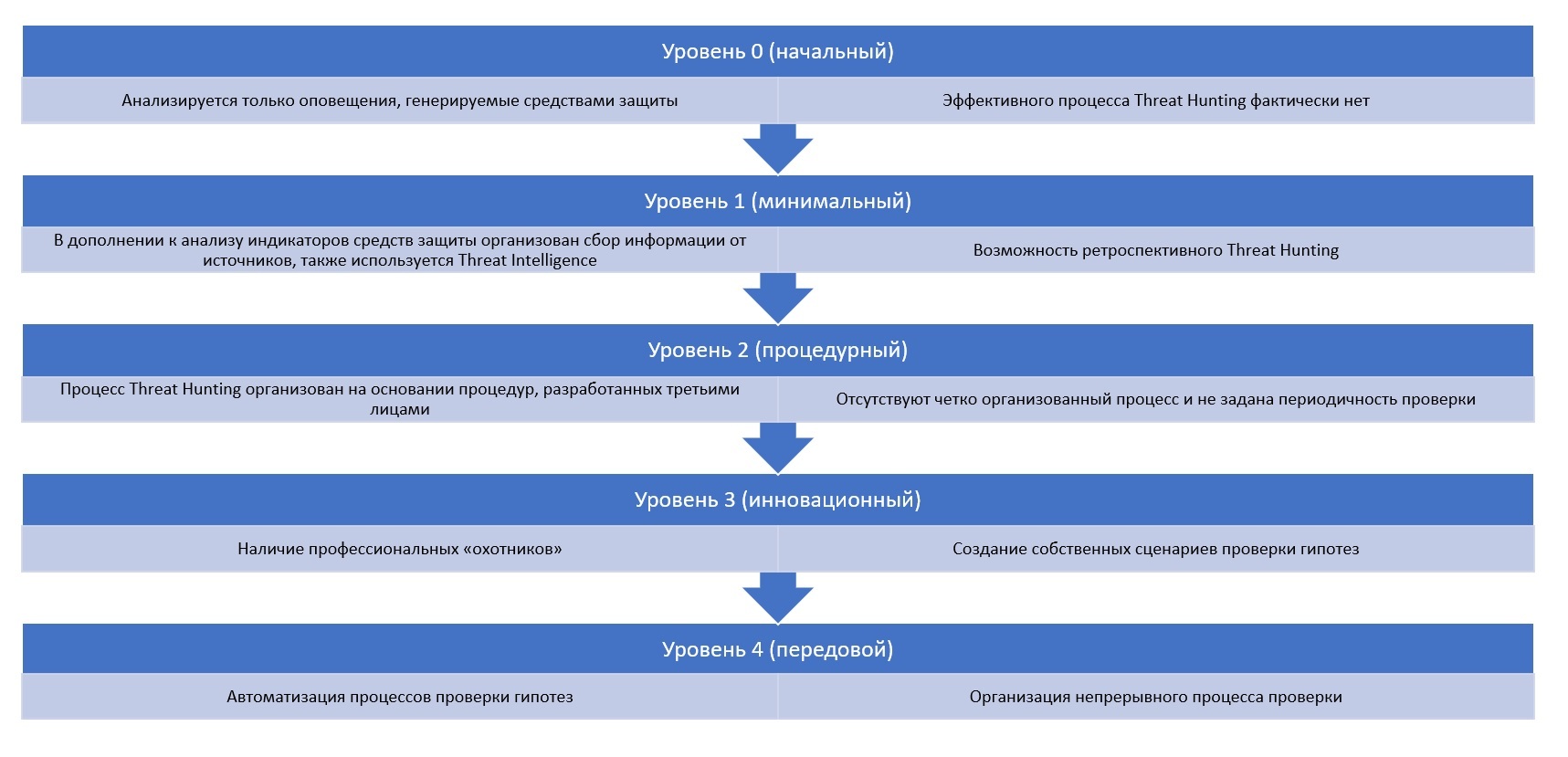

При этом фактически основоположник появления Threat Hunting David J. Bianco выделяет 5 уровней зрелости Threat Hunting.

Ключевым выводом из данной классификации является необходимость организация непрерывного процесса «охоты».

Сам процесс «охоты» можно представить в виде цикла

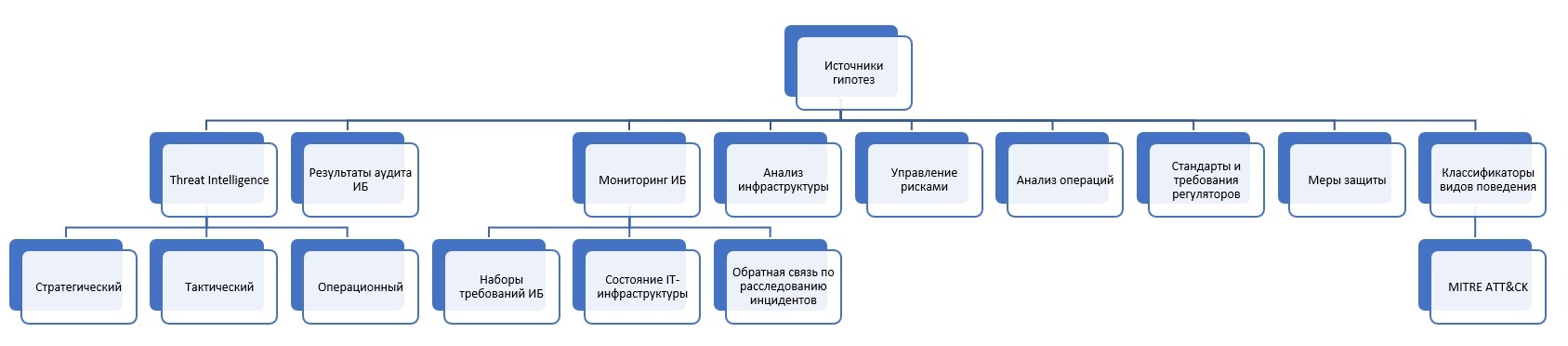

Процесс Threat Hunting инициируется «формулированием гипотезы», которая должна содержать вопроса «Как злоумышленник может скомпрометировать сеть?» и «Что он для этого может сделать?». При чем целесообразно формулировать отдельную гипотезу для каждого из возможных векторов действий злоумышленника. При этом в качестве исходных данных для гипотезы могут использоваться различные источники

На втором этапе происходит «проверка гипотезы» путем анализа имеющейся информации, применения различных техник и процедур. На данном этапе в зависимости от уровня процесса Threat Hunting могут использоваться различные инструменты и методы.

Этап «выявления новых индикаторов компрометации» является ключевым. На нем осуществляется верификация действий злоумышленника, выстраивается цепочка его действий и выявляются используемые тактики, техники и процедуры. На основании чего синтезируется новое знание об индикаторах компрометации. Также, при нахождение факта компрометации, инициируется проведение расследования инцидента.

На последнем этапе осуществляется «документирование результата» с целью возможности использования нового знания для обогащения баз знаний средств защиты информации. При этом под документированием необходимо понимать представление результата «охоты» в виде, понятном для средства защиты. Кроме того, распространение результатов Threat Intelligence осуществляется в том числе посредством Threat Intelligence.

Threat Hunting является достаточно «дорогим» процессом как с точки зрения времени, так и с точки зрения требований к компетенции аналитиков. Вместе с тем данная «дороговизна» компенсируется недопущением реализации рисков. Однако, еще раз повторимся, внедрению Threat Hunting должно предшествовать выстраивание иных процессов.

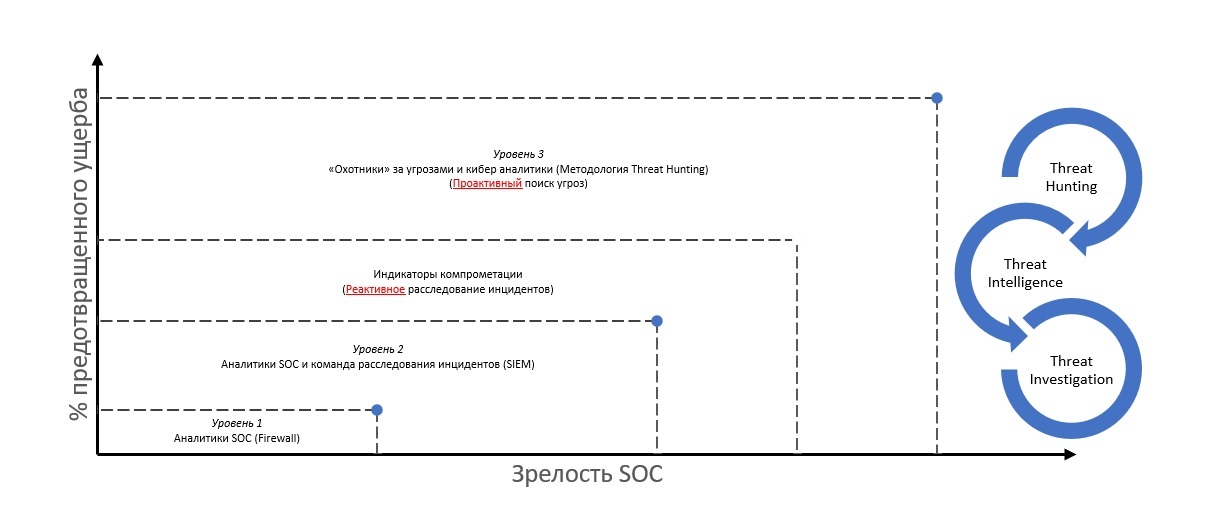

На рисунке представлен один из подходов к оценке зрелости SOC.

Threat Hunting следует внедрять тогда, когда он действительно необходим и когда к этому готов сам SOC (т.е. люди, процессы, технологии).

Таким образом, Threat Hunting является эффективным, но сложным методом противодействия кибер угрозам. Уровень входа в этот процесс весьма высок. В связи с этим целесообразно доверить эту задачу компетентным и опытным специалистам.

и мы моментально с вами свяжемся