APT: что нужно знать и как себя обезопасить

APT (advanced persistent threat) – это пример той аббревиатуры, которая приводит в состояние обеспокоенности как любого CISO, так и рядового сотрудника отдела безопасности.

APT-атаки представляют собой целенаправленные (таргетированные) атаки, защита от которых требует грамотно выстроенной системы защиты, зрелости процессов информационной безопасности, высокой компетенции и обширного опыта.

В чем же состоит опасность APT-атак и в чем они схожи и отличны от иных атак?

Первое и самое главное отличие APT-атак – это наличие четко определенной цели (при чем в качестве таковой может выступать как отдельный объект, так и целые сектора экономики). При этом под целью необходимо понимать и конечный результат компрометации инфраструктуры, в качестве которого могут выступать:

- кража информации, составляющей тот или иной вид тайны (военная, профессиональная, медицинская, коммерческая и т.д.);

- нарушение функционирования критической информационной инфраструктуры (фактически цифровой терроризм);

- проведение диверсий в цифровом пространстве (Интернет сейчас представляет поле боя, в котором никто не гнушается никакими целями и задачами);

- осуществление скрытого управления и контроля как отдельной организацией, так и целыми отраслями.

Масштабность конечных задач определяет второе отличие APT-атак – тщательную подготовку. При этом этап подготовки может являться достаточно длительным и включать следующие элементы:

- изучение организационной структуры целевой организации;

- получение информации от инсайдеров;

- вовлечение в подготовку лиц, ранее работавших в компании и уволенных «по-плохому»;

- тщательный анализ связей организации с другими организациями, контрагентами и партнерами;

- получение информации об используемом стеке информационных технологий и (что самое главное) средствах защиты информации.

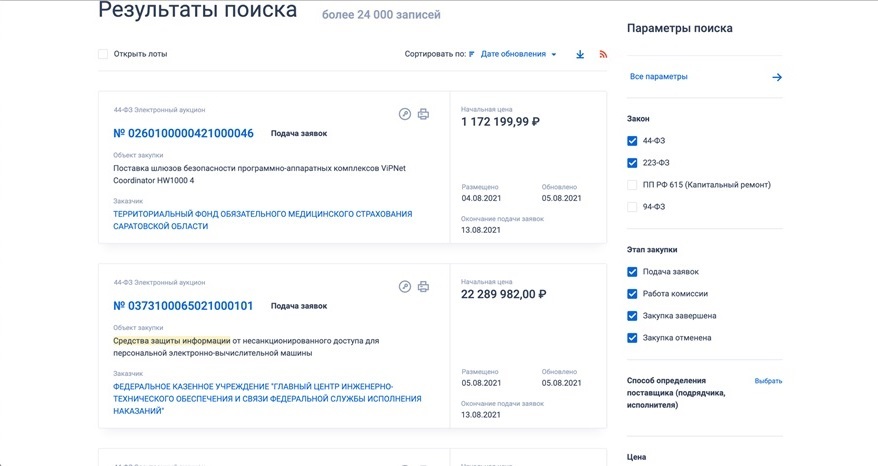

Здесь особо стоит подчеркнуть, что (как это ни странно) организации-жертвы зачастую упрощают жизнь злоумышленникам. Особенно это касается государственных органов. Большинство данных об имеющихся технологиях и защитных решениях можно получить, всего-навсего проанализировав сайт госзакупок. На котором размещается информация о планируемых приобретениях с указанием подробной спецификации. С одной стороны в этом ничего страшного, однако с другой – дает злоумышленнику представление об имеющихся средствах, а вместе с ними и о подходах и технологиях защиты.

Этап подготовки не является самоцелью, он направлен на дизайн решения, которое позволит успешно преодолеть все защитные рубежи. При этом при проработке методов, средств и способов атаки в большинстве случаев созидаются уникальные решения, которые основаны на полученной ранее информации. Они могут состоять как из программной составляющей, так и из организационной и включать в себя:

Этап подготовки не является самоцелью, он направлен на дизайн решения, которое позволит успешно преодолеть все защитные рубежи. При этом при проработке методов, средств и способов атаки в большинстве случаев созидаются уникальные решения, которые основаны на полученной ранее информации. Они могут состоять как из программной составляющей, так и из организационной и включать в себя:

- использование 0-day уязвимостей;

- написание уникальных вредоносов под конкретную организацию;

- развертывание тщательно подготовленной и защищенной инфраструктуры управления;

- использование легитимных средств операционной системы в злонамеренных целях.

Кроме непосредственно подготовки вредоноса (а чаще целого их набора), детально прорабатываются векторы проникновения.

Можно выделить следующие основные:

- фишинг;

- эксплуатация уязвимостей публичных сервисов;

- атака через цепочку поставок.

В лидерах рассылка особым образом подготовленных почтовых сообщений. При этом это далеко не обычный фишинг в обывательском его понимании. Злоумышленники пристально следят за событиями и важными вехами в жизни организации-цели и формируют письмо таким образом, что оно фактически ничем не отличается от легитимного: содержит айдентику компании, релевантный стиль изложения, отправлено в рабочее время, затронут актуальный круг вопросов.

Эксплуатацию уязвимостей публичных сервисов тоже никто не отменял. Однако зачастую для проникновения используются 0-day, которые целенаправленно ждут своего часа для конкретной организации. Но также встречаются случаи эксплуатации давно известных уязвимостей (привет WannaCry, BlueKeep и иже с ними). Стоит обратить внимание на то, что информация о многих 0-day после успешных APT-атак попадает в публичное пространство. Фактически злоумышленники, использовав ту или иную уникальную уязвимость для компрометации своей цели, делятся новым результатами своего труда со всем миром. Чему очень рады владельцы бот-сетей, очень бысро берущие на вооружение очередной подарок профессиональных хакеров.

Однако, в последнее время на первое место выходит атака через цепочку поставок (supply chain), суть которой заключается в компрометации целевой инфраструктуры транзитивно через компрометацию подрядной организации и/или вендора, распространяющегося то или иное ПО (мы все еще помним про информацию на сайте госзакупок). Прочитать о supply-chain на примере нашумевшей атаки на Solar Winds можно в обзоре наших коллег.

Здесь нужно заострить внимание на непреложной истине: уровень Вашей безопасности определяется уровнем безопасности наиболее уязвимого элемента. В свете атаки на цепочку поставок безопасность любой организации (в том числе и Вашего бизнеса) является производной от уровня безопасности подрядных организаций. Фактически складывается парадоксальная ситуация, при которой все Ваши усилия, затраты, время ставятся в прямую зависимость от третьей стороны, уровень защищенности которой является загадкой.

Этап доставки вредоноса (независимо от способа его попадания в сеть) является лишь началом длительного жизненного цикла и деятельности злоумышленников в сети организации-жертвы. Следующим после него идет этап закрепления и распространения по локальной сети. В отличие от "простых" атак (например, вирусов-шифровальщиков) APT-атаки преследуют долгосрочные цели. А это значит, что злоумышленникам необходимо как можно дольше оставаться незамеченными. Иногда они, закрепившись в сети, не предпринимают никаких зловредных действий, ожидая часа X. Для того, чтобы максимально долгое время сохранять инкогнито, в последнее время все чаще используются легитимные средства (например, PsExec или WMI), функционирование которых не вызывает подозрений как у средств защиты, так и службы информационной безопасности. При этом не редки случаи, когда используются бесфайловые вредоносы, которые исполняются в оперативной памяти и оставляют очень мало следов своей жизнедеятельности.

Тщательная подготовка, необходимость написания уникальных вредоносов, исследования, направленные на поиск 0-day – все это обусловливает высокую конечную стоимость проведения атаки. А следовательно, и значимость цели. Безусловно, основными жертвами APT-атак выступает крупный бизнес, государственные организации и критическая информационная инфраструктура.

Но это не значит, что всем остальным можно спать спокойно. И вот почему:

- отдельные решения злоумышленники могут тестировать в «дикой природе»;

- с первого взгляда захудалая организация может вызывать интерес злоумышленников в связи с тем, что она является партнером цели (а такие случае далеко не редкость, мы помним про supply chain);

- инструменты, используемые злоумышленниками при проведении атаки, после ее успешного завершения становятся достоянием общественности.

Данные факты подстегивают необходимость готовности к противостоянию APT-угрозам практически всех.

При этом успешное противодействие подготовленным злоумышленникам требует круглосуточной готовности к активному противоборству. Защита от APT-атак может быть успешна только при наличии:

- грамотно cпроектированных и организованных мер защиты;

- эшелонированной системы защиты;

- непрерывного мониторинга состояния информационной инфраструктуры и средств защиты информации;

- компетентного персонала, имеющего необходимые знания и опыт по анализу и реагированию на инциденты;

- зрелых процессов обеспечения информационной безопасности.

Противостояние APT-атакам – это прежде всего противостояние высококвалифицированным профессионалам своего дела (зачастую, имеющим звания и специальное вооружение). И это противостояние является непрерывным процессом, требующим постоянного внимания.

Команда «Киберзащиты» обладает необходимыми решениями, компетенциями, успешным опытом противостояния APT-угрозам.

Наше Anti APT решение позволит обезопасить Ваш бизнес от посягательств злоумышленников.

и мы моментально с вами свяжемся