Vulnerability management или как не допустить убытков

Обеспечение непрерывности бизнеса и недопущения потерь в результате посягательств злоумышленников является важнейшей задачей. Для того, чтобы затруднить (а в идеале сделать невозможными) потуги злоумышленников по несанкционированному доступу к своим ресурсам необходимо иметь грамотно выстроенную эшелонированную систему информационной безопасности, которая должна функционировать в проактивном режиме.

Известно, что одним из векторов проникновения злоумышленника в сеть, а также его дальнейшем закрепление и распространение обусловлено наличием уязвимостей, эксплуатация которых открывает двери к инфраструктуре компании.

Поэтому одним из важных шагов при построении системы защиты является выстраивание процесса управления уязвимостями.

Прежде чем перейти к описанию действа, определимся с понятиями. Для этого обратимся к ГОСТ Р 50922-2006. «Защита информации. Основные термины и определения».

Уязвимость (информационной системы) – свойство информационной системы, обусловливающее возможность реализации угроз безопасности обрабатываемой в ней информации.

При этом к определению есть два важных примечания:

- Условием реализации угрозы безопасности обрабатываемой в системе информации может быть недостаток или слабое место в информационной системе.

- Если уязвимость соответствует угрозе, то существует риск.

Определившись с понятием «уязвимости», мы внесли еще два определения: «угроза» и «риск».

Угроза – совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации.

Риск – мера, учитывающая вероятность реализации угрозы и величину потерь (ущерба) от реализации этой угрозы.

Другими словами, риск показывает какие потери понесет организация в результате реализации угрозы вследствие эксплуатации уязвимости.

На этом краткий ликбез окончим и перейдем непосредственно к теме.

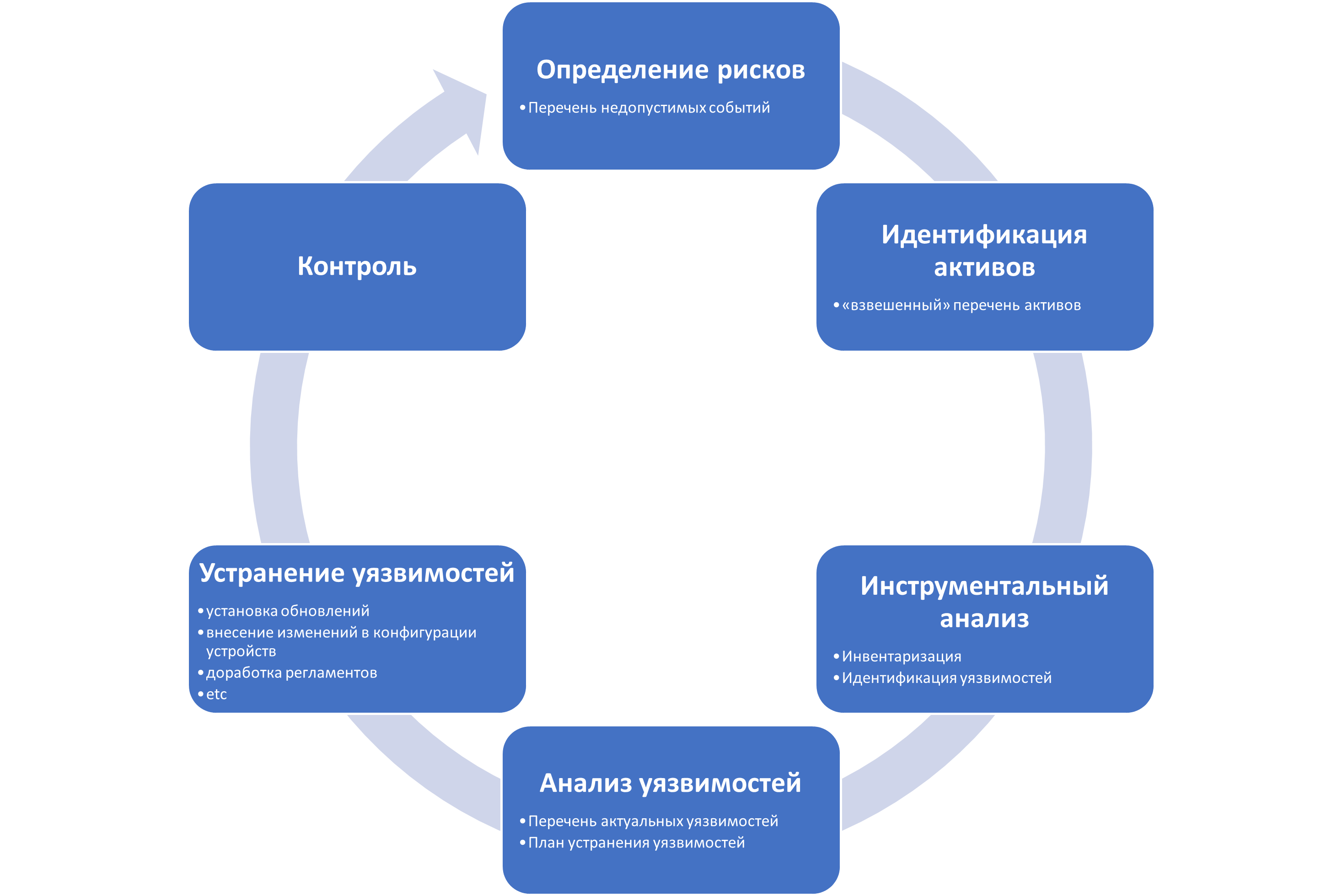

Управление уязвимостями представляет собой итеративный процесс по выявлению, верификации, приоритизации и менеджменту уязвимостей.

Данный процесс объединяет в себе персонал и технические средства (если говорить терминами ГосСОПКА, то силы и средства).

При выстраивании управления уязвимостями зачастую полагаются исключительно на работу сканеров безопасности. Результатом деятельности которых зачастую являются многостраничные отчеты со списками уязвимостей, которые своим видом могут вызвать ужас даже у бывалого безопасника. Безусловно сканеры полезны и необходимы, но у них есть четко определенная задача.

При отсутствии выстроенного подхода к менеджменту уязвимостей первым, что приходит на ум, является безотлагательное обновление всех уязвимых ресурсов. Но это путь в никуда по многим причинам:

- невозможность остановки бизнес-процесса

- нехватка персонала

- отсутсвие разрешения на доступ к устройству

- etc

Необходимо помнить, что ключевой задачей систем информационной безопасности является недопущение потерь для бизнеса. Именно поэтому бездумное обновление всего и вся контрпродуктивно. Не принесет желаемого результата и выстраивание процесса устранения уязвимостей на основе оторванных от бизнеса метрик, например, на основе Common Vulnerability Scoring System.

Корпоративные сети представляют собой совокупность информационных активов, каждый из которых предназначен для выполнения определенных бизнес-задач, каждая из которых имеют свою стоимость и критичность. Поэтому эффективное управление уязвимостями должно выстраиваться в контексте приоритетности бизнес-процессов.

Первое с чего необходимо начать выстраивание процесса управления уязвимости – это сформулировать риски. В этот процесс должны включаться не только специалисты по информационной безопасности, но и представители иных подразделений компании. Совместно необходимо определить какие бизнес-процессы являются наиболее критичными. Результатом этой деятельности должен стать перечень недопустимых событий.

Далее необходимо идентифицировать активы, определить их ценность и установить возможность наступления риска в результате реализации угрозы в отношении каждого из активов. Результатом этого этапа будет «взвешенный» перечень активов.

Безусловно, не обойтись без инструментальных средств. Необходимо использовать сканеры безопасности, которые позволят инвентаризировать все активы, идентифицировать имеющиеся уязвимости и выдать отчет в удобной форме.

После получения отчета необходимо проанализировать найденные уязвимости на предмет вероятности их использования для реализации недопустимых событий и сформировать перечень актуальных уязвимостей.

Но еще рано обновлять все и вся. Необходимо сформировать план устранения уязвимостей, в котором указать приоритетность в порядке устранения.

Приоритетность устранения определяется на основе анализа следующих аспектов:

- ценность актива

- критичность уязвимого актива для бизнеса

- критичность уязвимости

- наличие proof of concept

После выполнения этих шагов следует приступать к устранению уязвимости. Необходимо понимать, что устранение уязвимости – это не только установка патча. В зависимости от имеющегося недостатка возможны различные варианты развития событий, вплоть до редизайна информационной системы. Также нужно осуществлять тестирование изменений перед их внесением в production-системы.

Последним этапом в процессе управление изменениями является проверка устранения уязвимостей.

Процесс управления уязвимостями схематично можно представить следующим образом

Управление уязвимостями является непрерывным процессом. К его организации можно подходить по-разному. Однако эффективным является тот, который позволит избежать убытки. Поэтому целесообразно поручать организацию этого процесса компетентным специалистам.

и мы моментально с вами свяжемся