Threat Intelligence - краткое описание

В одной из предыдущий статей мы приоткрыли завесу над тем, что такое SOC. В текущей публикации мы продолжим эту тему. Только под несколько другим ракурсом.

Прежде чем это сделать, подумаем над вопросом: что делает каждый SOC уникальным? Вопрос скорее риторический. Но все же попробуем на него ответить. Первое, что приходит на ум – это персонал. Это действительно так. От компетенций сотрудников напрямую зависит безопасность. Но темой, о которой сегодня пойдет речь, будет не персонал, а результат его деятельности. А если еще точнее, то поговорим о контенте SOCа.

А если быть совсем точным, то рассмотрим такой важный и нужный компонент как Threat Intelligence.

Для начала определимся что же такое этот самый Threat Intelligence. Существует несколько подходов к определению этого процесса, например, определение Gartner звучит следующим образом:

«Threat Intelligence – это знания (включая контекст, механизмы, показатели, последствия и практические рекомендации), которые получены на основе фактических данных о существующей или возникающей угрозе или опасности для активов и которые могут использоваться для принятия решений о реагировании субъекта на эту угрозу или опасность»

Cisco определяет Threat Intelligence так:

«Под Threat Intelligence понимается динамическая адаптивная технология, использующая крупномасштабные данные об угрозах для проактивного блокирования и упреждения будущих злонамеренных атак на сеть»

Определения несколько разнятся, но ключевая мысль одна.

Threat Intelligence ( или TI)– это про использование знаний об уже имеющихся атаках для предупреждения и предотвращения атак в будущем.

Чем же так полезен TI?

TI позволяет в первую очередь осуществлять обмен данными о злоумышленниках, их устремлениях, используемых инструментах, командных центрах и т.д.

TI направлен на переиспользование данных. Его возникновение выглядит логичным. Львиная доля атак осуществляется злоумышленниками с использованием типизированного набора инструментария и техник проникновения в сеть жертвы. Очевидным выглядит решение об обмене этими данными.

Таким образом, шеринг информации о злоумышленнике представляет большой интерес и направлен на прогнозирование и предотвращение атак в будущем.

TI по своей природе является процессом, потому что эффективность применения TI напрямую зависит от качества и релевантности знаний. А, как нам всем хорошо известно, информация об устремлениях злоумышленников зачастую устаревает достаточно стремительно.

Как и любой процесс TI имеет жизненный цикл

Этап планирования и управления предполагает выбор активов, целей и процессов, относительно которых необходимо анализировать устремления злоумышленника (т.е. относительно которых необходимы знания). Фактически данный этап является ключевым, потому что неточность в целеполагании приведет к нерелевантности полученных знаний.

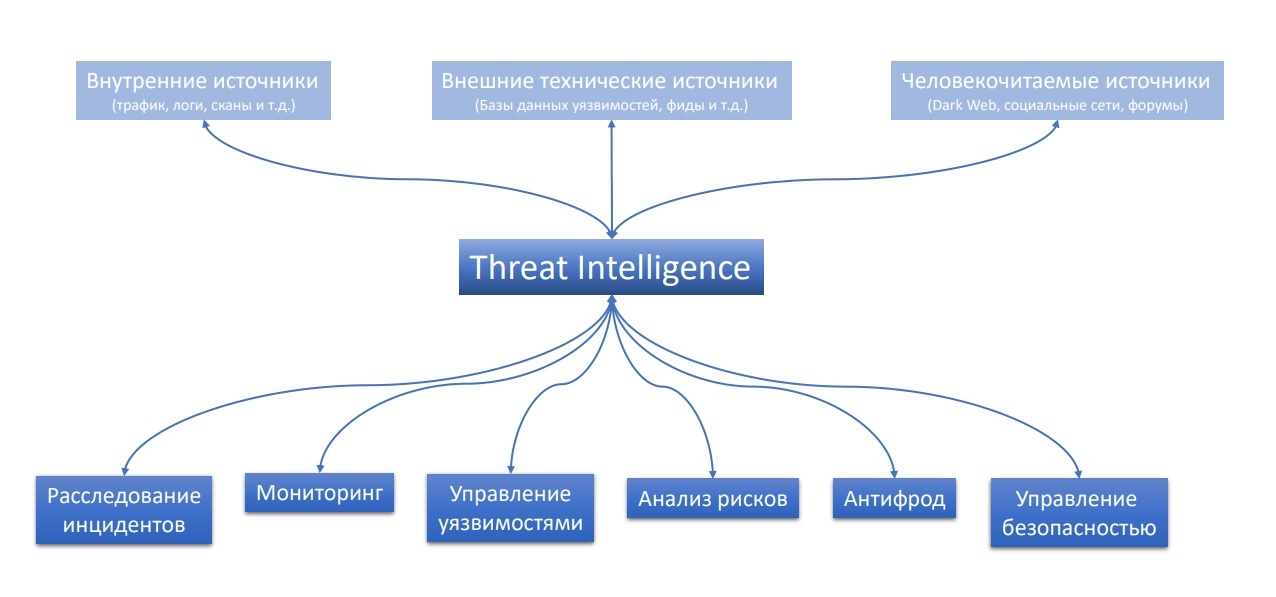

Этап сбора заключается в выборе источников данных и получении информации из них. В качестве источников могут выступать как технические (трафик, логи, результаты сканирований, ), так и человекочитаемые (dark-web, форумы и т.д.) источники.

На этапе анализа происходит нормализация, обработка данных, полученных из всех источников, после чего осуществляется непосредственно анализ, для которого необходимо выстраивание взаимосвязей, корреляций, влияния различных факторов непосредственно на тот или иную цель. Результатом данного этапа является получение непосредственно данных разведки (Intelligence), т.е. тех самых знаний.

Этап подготовки направлен на преобразование полученных знаний в вид, удобный для дальнейшего использования. Формируются как машиночитаемый (например, в формате STIX или любом другом), так и человекочитаемый результат (графики, списки, таблицы и т.д.).

На этапе распространения и обратной связи производится обмен знаниями и получение оценки этих знаний. Крайне важно, чтобы присутствовала обратная связь. Благодаря ей возможна корректировка целей на первом этапе при инициации очередного цикла TI-процесса.

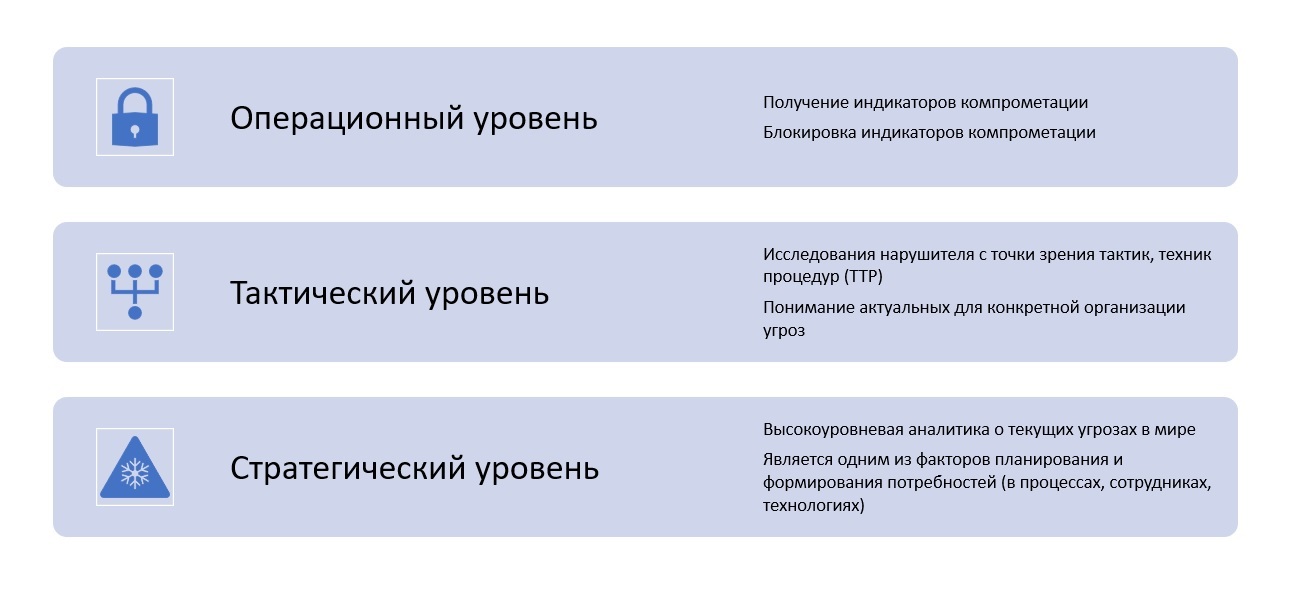

Процесс TI можно проводить на различных уровнях. Можно выделить следующие

При этом TI будет эффективна только тогда, когда она реализуется на каждом из уровней. Данный тезис является причиной того, что TI необходимо не всем. Он будет полезен только для зрелых компаний, в которых уже выстроены процессы информационной безопасности. TI является одним из них.

Как мы видим, TI с одной стороны является источником данных для процессов ИБ, а с другой – потребителем.

Подведем итог и выделим, какие же преимущества несет в себе TI:

- повышение осведомленности подразделений ИБ о текущих трендах и ландшафте угроз, что позволяет выстроить адекватную защиту и реализовать оптимальную стратегию обеспечения информационной безопасности;

- возможность анализа разнородной информации и формирования знания в удобных форматах;

- качественный процесс TI позволяет снизить скорость принятия ключевых решений и повысить их эффективность;

- TI является важным источником информации для ИБ процессов.

Но, как и любое другое явление, TI имеет и недостатки. Главным из которых является сложность и необходимость выстраивания процесса сразу на всех уровнях TI. Еще одной проблемой является отсутствие четкой метрики эффективности.

Таким образом, Threat Intelligence является одним из кирпичиков, без которых сложно обойтись при построении системы защиты информации. Но этот кирпич необходимо класть, когда уже есть добротный фундамент. Только в этом случае будет достигнута эффективность.

и мы моментально с вами свяжемся