Как повысить эффективность системы мониторинга?

Значимость безопасности информационной инфраструктуры на сегодняшний день переоценить крайне сложно. Вопрос кибер безопасности регулярно включается в повестку на самом высоком уровне. Регуляторы обращают пристальное внимание на соответствие требованиям.

Тем парадоксальнее имеющаяся на данный момент ситуация с практической безопасностью.

На слуху масштабные кибератаки, направленные как на корпоративные сети, так и на технологические. При чем, как показывает практика, злоумышленникам иногда даже не нужны специальные средства и долгая подготовка. Они просто эксплуатируют самое слабое звено в системе защиты, а именно: человека. А точнее – незнание и/или откровенную лень.

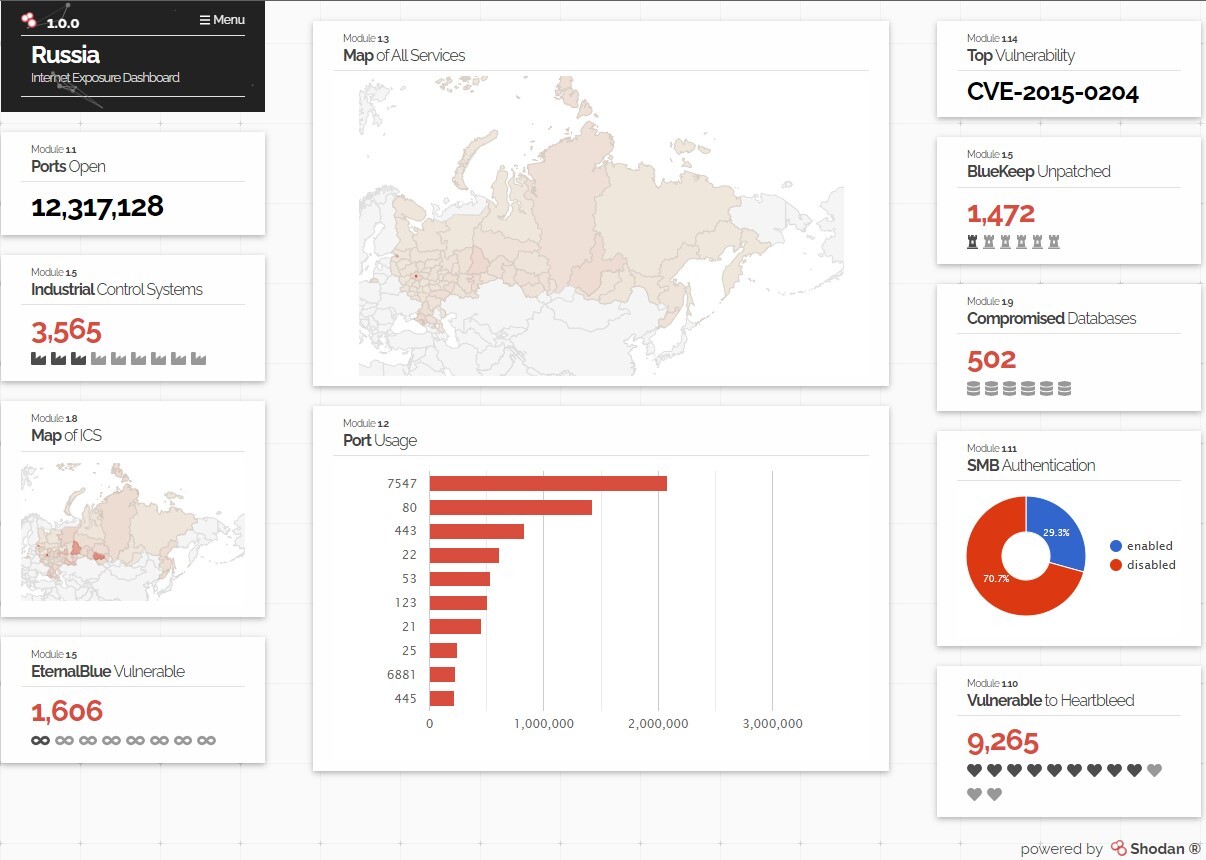

Посмотрим на картинку, которую нам показывает shodan и ….ужаснемся!

В российском сегменте Интернет практически 1700 узлов подвержены уязвимости EternalBlue и почти 1500 – имеют уязвимость BlueKeep, о которой знает практически каждый. Можно предположить, что подавляющее большинство уязвимых хостов – это домашние компьютеры, у которых нет поддержки вендора (не будем забывать про пиратство на наших просторах). Что ж, возможно…

Ввергает в ужас другая цифра – количество доступных устройств технологических сетей (их более 3500). Вот эту цифру нерадивостью рядового пользователя не объяснишь.

Печальность данной ситуации наталкивает на размышления о важности системы мониторинга информационной безопасности, целью которой является обеспечение фиксации действий злоумышленника и своевременное оповещение всех заинтересованных лиц.

Практический опыт показывает, что эффективность системы мониторинга напрямую зависит от степени зрелости компании.

К сожалению, не редки случаи, когда к системе мониторинга относятся как к «черному» ящику. Особенно часто это случается, когда за ее эксплуатацию средств мониторинга отвечают специалисты IT-подразделений, для которых «главное, чтобы работало».

Такой подход ведет к двум важным эффектам:

- не эффективности системы мониторинга (что очевидно)

- ощущению состояния ложной защищенности (что к тому же еще и опасно)

Поэтому крайне важно отнестись со всей серьезностью к построению системы мониторинга.

Первое, что необходимо сделать – определиться с целями и задачами системы мониторинга, а сформулировать метрики, по которым будет измеряться эффективность.

Далее необходимо решить, каким образом будет осуществляться достижение цели: путем аутсорсинга (о плюсах и минусах мы писали здесь) или собственными силами.

После чего можно приступать к выбору технологий, которые понадобятся для выполнения поставленных задач.

Сформулированные требования к технологиям позволят выбрать оператора услуг и/или вендора (интегратора) интегратора необходимых решений.

Но независимо от того, какой подход выбран (сервисная модель или полноценный штат ИБ специалистов) необходимо знать все и немного больше о контролируемой сети.

Попробуем сформулировать перечень аспектов, на которые необходимо обратить внимание при выстраивании системы мониторинга.

- Активы.

- определить перечень активов, подлежащих мониторингу (при этом необходимо помнить о политике лицензирования конкретного вендора и учитывать это при формировании требований)

- ранжировать активы

- настроить оповещение о событиях относительно критичных активов по различным каналам связи

- Правила корреляции для SIEM и сигнатуры для IDS.

- на первом этапе целесообразно использовать все правила, к которым есть доступ (как вендорским, так и свободно распространяемым)

- после чего необходимо провести анализ и отключить те правила, которые срабатывают ложно, и скорректировать те правила, которые излишне «чувствительны»

- разрабатывать правила, максимально кастомизированные для конкретной инфраструктуры

- организовать регулярное обновление сигнатур

- Активные средства защиты помимо выполнение прямой задачи также являются источниками событий безопасности.

- Мониторить нужно все.

- средствами мониторинга должны покрываться все активы

- обязательно наличие средств мониторинга трафика

- Система мониторинга – это также информационная система

- необходимо осуществлять мониторинг производительности аппаратной составляющей средств мониторинга с целью минимизации пропуска событий и недопущения отказа системы мониторинга

- Регламенты.

- регламенты взаимодействия при наступлении инцидентов различных типов и критичности

- карточки инцидентов

- порядок доведения информации до регуляторов и контролирующих органов

Выстроенную систему мониторинга необходимо верифицировать на предмет соответствия решаемым задачам. С этой целью целесообразно эмулировать действия злоумышленника и проверить реакцию. При некорректной работа целесообразно провести выяснение причин и выполнить донастройку средств защиты.

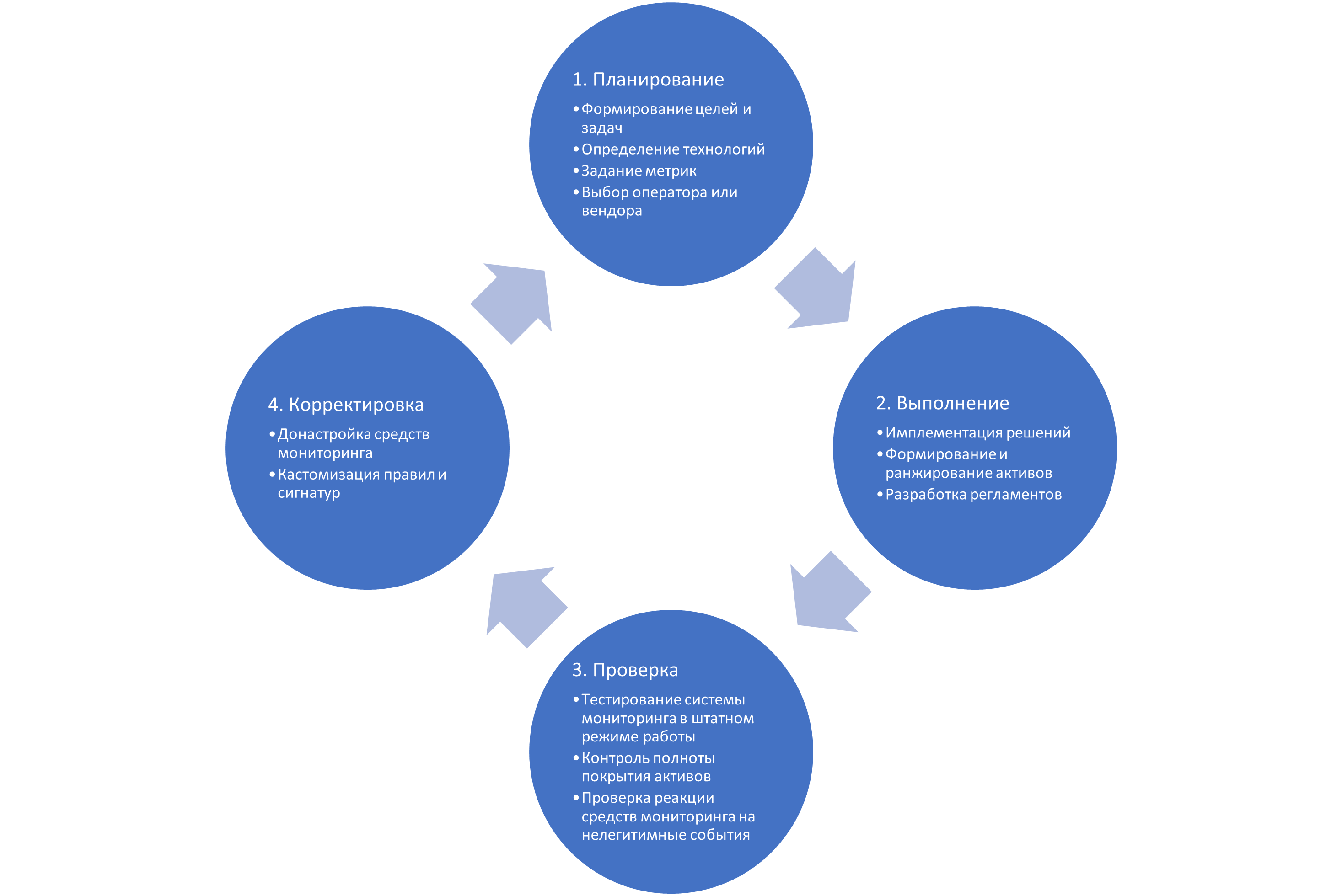

Также необходимо помнить, выстраивание системы мониторинга – это процесс, управление которым можно описать циклом Деминга-Шухарта, который можно проиллюстрировать следующим образом

Главное, что необходимо помнить:

- нельзя единовременно настроить систему мониторинга идеально

- любое изменение в сети должно находить свое отражение в настройке системы мониторинга

- верифицировать работу системы мониторинга необходимо непрерывно

- мониторинг – это процесс

и мы моментально с вами свяжемся