Экспресс оценка защищенности

Все материалы представлены в ознакомительных целях! Использование материалов в противоправных целях преследуется по закону.

Состояние информационной безопасности играет важнейшую роль для функционирования любой компании. Оценка защищенности является непрерывным итеративным процессом, требующим как временных затрат, так и немалых компетенций. В основе оценки защищенности лежит процесс управления уязвимостями. Для его реализации зачастую используются сканеры безопасности. Существуют как широко известные бесплатные, так и вендорские решения.

Однако для использования любых утилит в первую очередь необходим навык и опыт. Но что делать, если оценить уровень защищенности нужно еще вчера, а нужного специалиста по тем или иным причинам на рабочем месте нет.

Вообразить такую ситуацию еще в начале года было невозможно. Но современная реальность вносит свои коррективы. Пандемия коронавируса COVID-19 вносит изменения не только в привычный рабочий процесс, но и возможность сотрудниками исполнять свои обязанности. К сожалению, должность специалиста по информационной безопасности не защищает от болезни.

COVID-19 также изменил ландшафт угроз информационной безопасности. В связи с этим процесс оценки защищенности с текущих условиях является необходимостью.

В случае отсутствия необходимых специалистов на помощь приходит его Величество Интернет.

Оказывается, что всемирная паутина позволяет оценить защищенность внешнего периметра без наличия специальных средств. Необходим только браузер, время и желание (ну еще печеньки и кофе).

И так, с чего же начать?

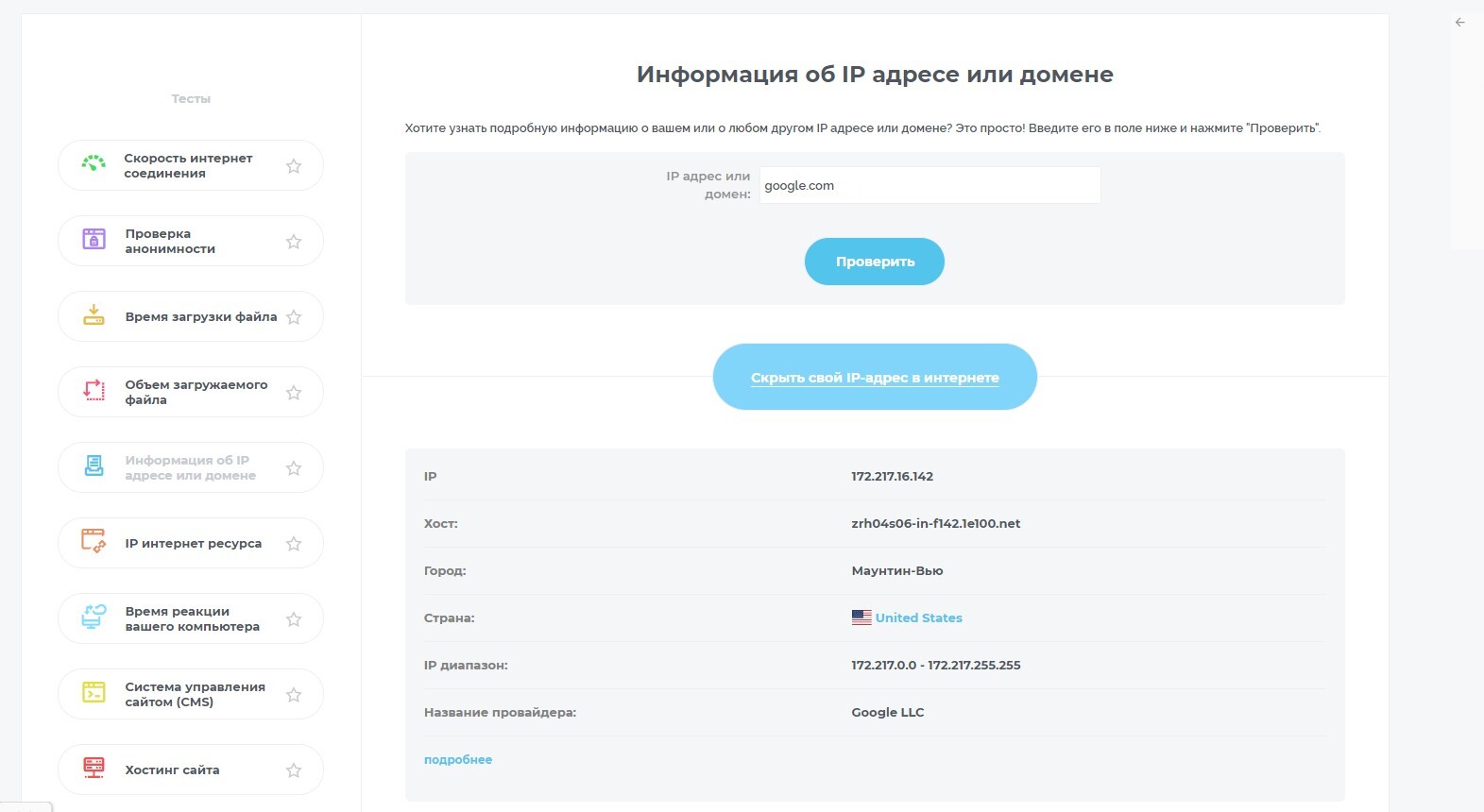

Первым делом следует определить пул внешних IP-адресов вашей организации. Одним из способов является резолв домена. Для этого, например, можно воспользоваться сервисом 2ip. Посмотрим, как это выглядит на примере google.com

Мы получили IP-адрес домена, а также диапазон адресов, который принадлежит Google.

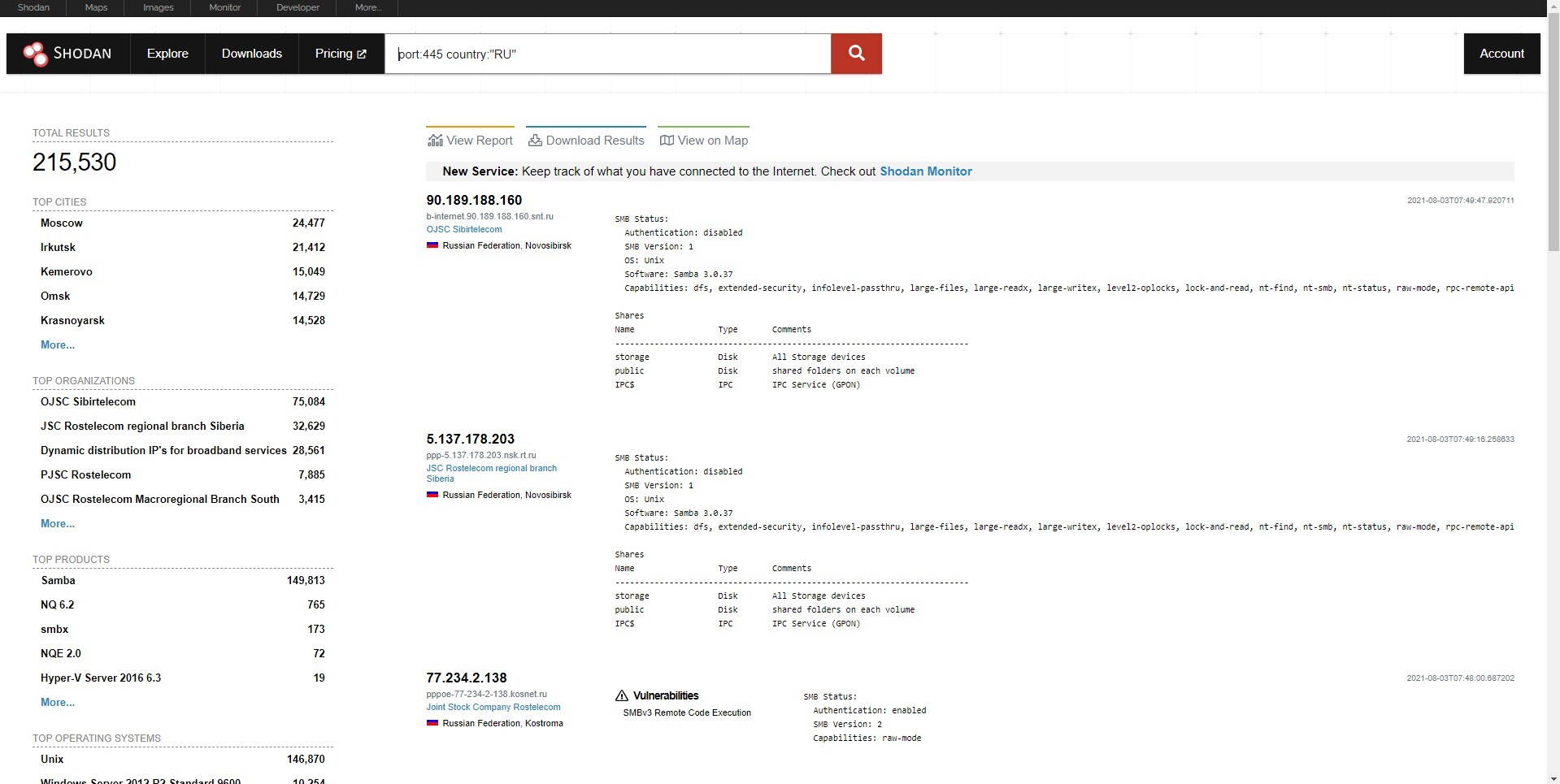

После получения IP-адресов можно приступить к их анализу. В сети существует несколько сервисов, собирающих информацию об IP-адресах и содержащих множество интересных деталей. Наиболее известным из них является shodan. Используя его, можно получить информацию об открытых портах и об имеющихся уязвимостях. Shodan имеет встроенную систему фильтров, которые позволяют конкретизировать поиск и быстрее получить необходимый результат. Например, можно задать интересующий нас порт. Пусть это будет пресловутый 445/tcp

Shodan любезно предоставил информацию о доступных портах. Недолгий поиск заставил немного приуныть. Оказывается, для некоторых информационная безопасность является пустым звуком

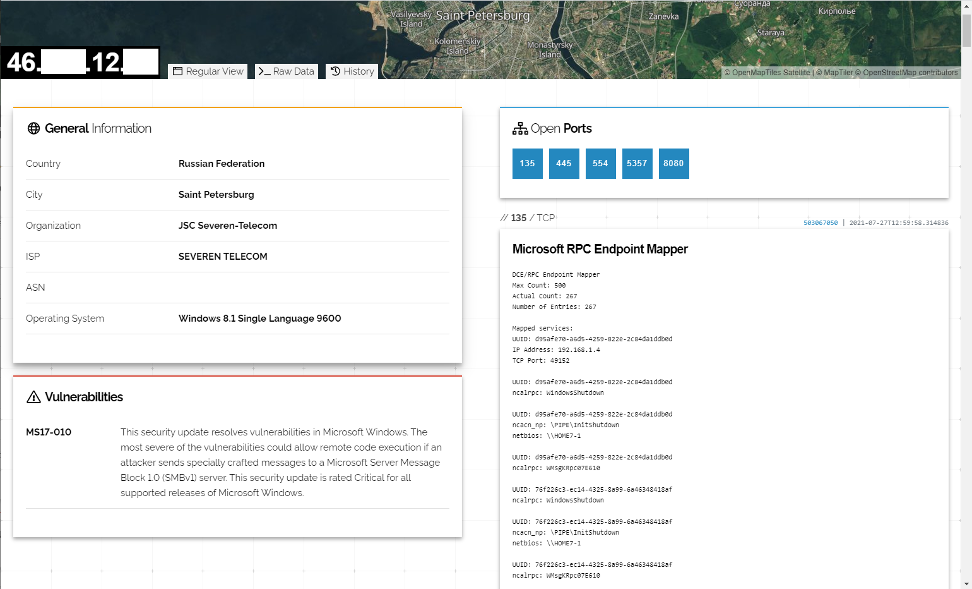

У кого-то еще не пропатчена уязвимость MS17-010 (надеемся, что вам не придется так удивляться!).

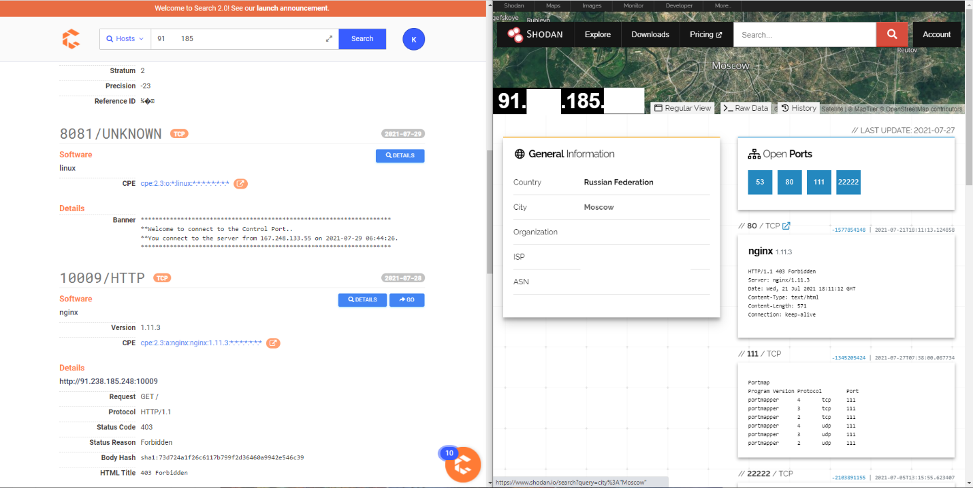

Кроме shodan существуют и другие сервисы. Например, censys или zoomeye. Для получения полной картины следует осуществлять проверку по как можно большему числу сервисов. Зачастую они дополняют друг друга.

Например, в данном примере shodan «проглядел» открытый Telnet без пароля, но censys его подстраховал.

Таким образом, используя публичные сервисы можно провести экспресс оценку имеющихся уязвимостей публичных сервисов.

И так, shodan и и же с ним сервисы помогли нам оценить состояние внешнего периметра. Но это только часть работы (хоть и очень важная). Что еще можно предпринять, чтобы знать о проблемах в своей инфраструктуре?

А здесь нужно помнить о том, в какое время мы сейчас живем. COVID-19 полностью перестроил нашу деятельность. Многие бизнес-процессы ушли в онлайн. В том числе и обмен документами (зачастую составляющими коммерческую тайну или содержащими чувствительную информацию Например, логины и пароли). Среднестатистический пользователь обычно не обременен знаниями в области информационной безопасности и может позволить себе «страшные вещи». Например, опубликовать на сайте файл с отчетом технической поддержки.

Для того, чтобы проверить, имеются ли у Вас такие проблемы можно использовать мощнейший движок Google Dorks.

Используя дорки можно обнаружить много интересного. По своей сути дорки основаны на таргетированном поиске информации на основе дополнительных ключевых слов. Перечень поддерживаемых дорков легко найти в сети, например здесь или здесь.

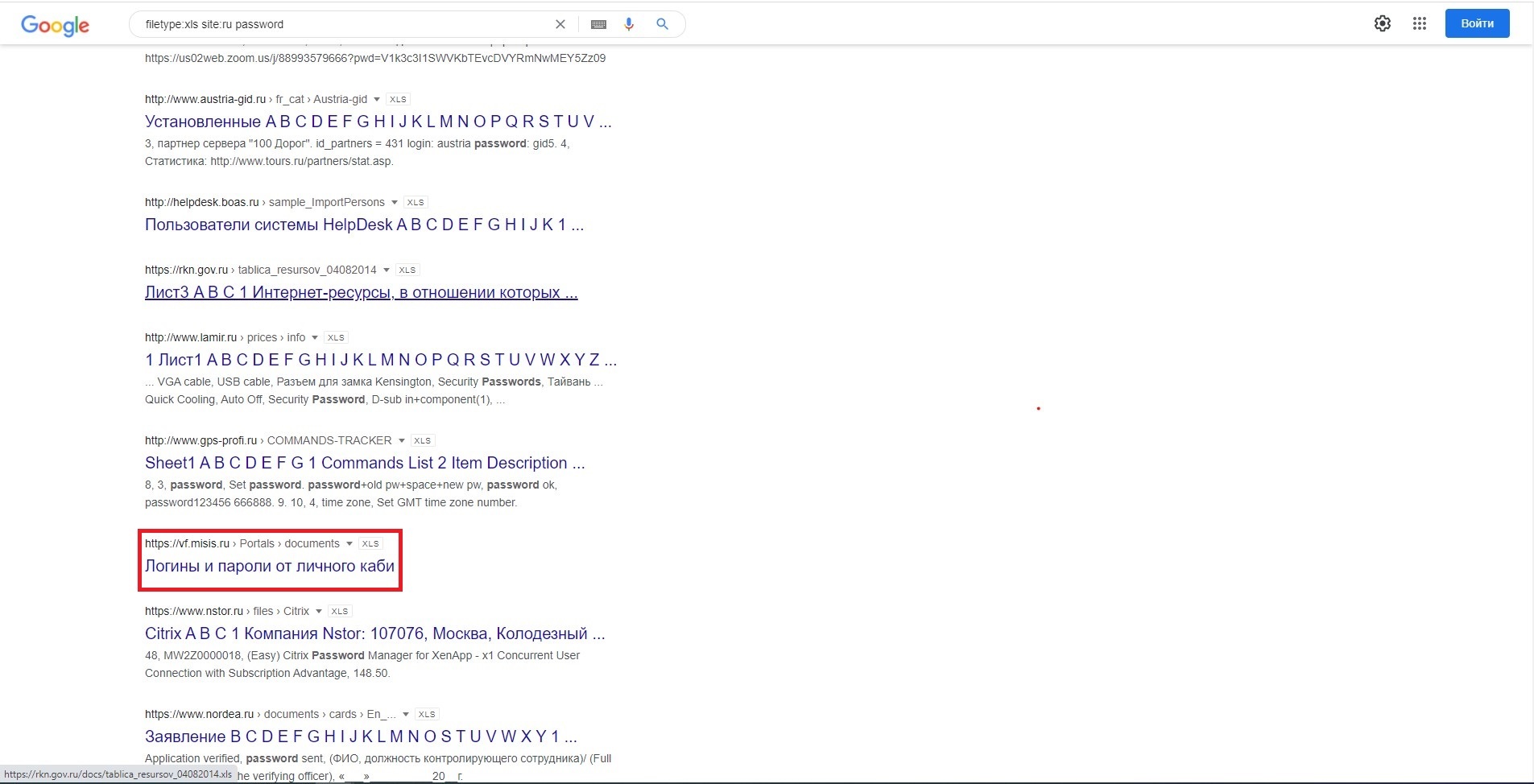

Рассмотрим простейший пример (и ужаснемся): попробуем найти excel-файлы, в которых содержатся пароли:

filetype:xls site:ru password

Уже первый запрос выдал весьма интересный результат. Злоумышленнику ничего не нужно предпринимать. Его ждет готовый файл (надеемся, что у вас таких «подарков» нет).

Google dorks могут помочь вовремя обнаружить утечку данных и проверить свою безопасность.

Существует много способов оценки защищенности. Мы рассмотрели простейшие. Но и они показывают свою эффективность.

Но наилучшим способом быть уверенны в безопасности своей инфраструктуры является привлечение профессионалов.

Команда «Киберзащиты» проведет тестирование на проникновение и поможет устранить слабые места в системе защиты.

и мы моментально с вами свяжемся